Dans le paysage numérique actuel, il est primordial de garantir la sécurité et l'intégrité des logiciels distribués. Les utilisateurs sont de plus en plus prudents quant aux applications qu'ils téléchargent et exécutent, et les systèmes d'exploitation affichent souvent des avertissements concernant les exécutables non signés. Ce guide fournit une marche à suivre complète aux développeurs utilisant HTML Executable pour signer numériquement leurs applications générées à l'aide du service Azure Trusted Signing de Microsoft, améliorant ainsi la confiance des utilisateurs et la crédibilité des applications.

1. Introduction : Sécurisez vos applications HTML Executable avec Azure Trusted Signing

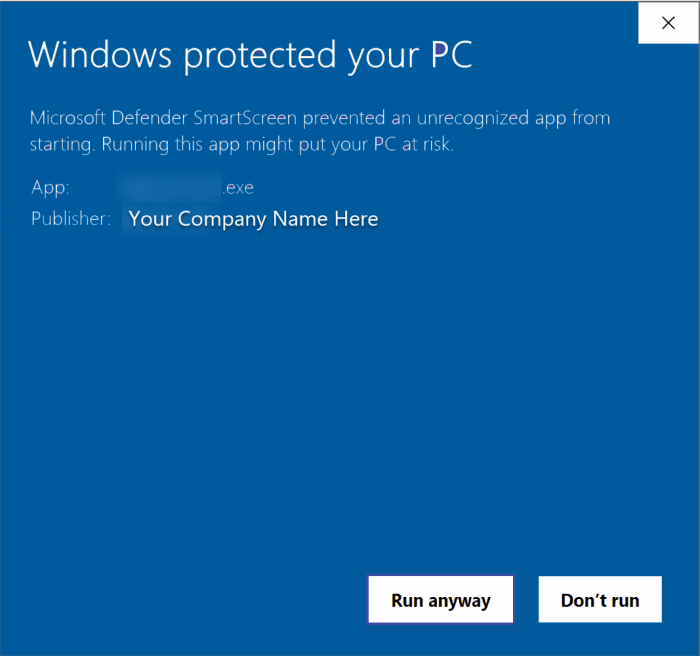

L'impératif de la signature du code

Lorsque les utilisateurs téléchargent une application, ils doivent avoir l'assurance qu'elle provient d'un éditeur légitime et qu'elle n'a pas été modifiée de manière malveillante. Les signatures numériques fournissent cette assurance. Un fichier exécutable signé apporte la preuve cryptographique de son origine (authenticité) et que son contenu est resté inchangé depuis qu'il a été signé (intégrité). À l'inverse, la distribution d'exécutables non signés peut entraîner des problèmes importants. Les systèmes d'exploitation modernes, comme Windows avec son Defender SmartScreen, signalent souvent les applications non signées, présentant aux utilisateurs des avertissements intimidants. Ces avertissements peuvent éroder la confiance des utilisateurs, ce qui peut entraîner une baisse des taux de téléchargement et d'adoption, quelle que soit la qualité de l'application.

Présentation d'Azure Trusted Signing

Azure Trusted Signing est un service de signature de code basé sur le cloud et proposé par Microsoft. Il vise à rationaliser les complexités traditionnellement associées à l'obtention et à la gestion des certificats de signature de code. En tant que service géré, il prend en charge une grande partie du cycle de vie des certificats, ce qui permet aux développeurs de se concentrer davantage sur leurs applications. Bien que l'installation initiale dans l'écosystème Azure comporte plusieurs étapes, l'intégration avec des outils tels que HTML Executable, une fois configurée, peut offrir une approche robuste et moderne de la signature de code.

Objectif du poste

Cet article est un document détaillé, tutoriel pas à pas spécialement conçu pour les utilisateurs de HTML Executable. Il guidera les développeurs dans le processus de configuration de HTML Executable et des outils prérequis nécessaires pour exploiter Azure Trusted Signing pour leurs compilations. .EXE publications. Bien qu'une L'installation d'Azure Trusted Signing (y compris la création d'un compte et la validation de l'identité) est une exigence fondamentale.Ce guide se concentrera principalement sur l'installation des outils de soutien et sur les étapes de configuration spécifiques au sein de HTML Executable. Comprendre le "pourquoi" - l'importance critique de la signature de code - fournit la motivation pour naviguer dans le "comment" - les étapes techniques impliquées dans la configuration.

2. Préparer le terrain : Conditions préalables à Azure Trusted Signing

Avant de se lancer dans la configuration de HTML Executable, il est essentiel de s'assurer que l'environnement Azure est correctement configuré et que tous les outils locaux nécessaires sont installés. Tenter de configurer HTML Executable sans ces conditions préalables conduira probablement à des erreurs et à des frustrations.

A. Comprendre les éléments essentiels d'Azure Trusted Signing

Un environnement Azure Trusted Signing entièrement fonctionnel est la base de ce processus. Cela implique plusieurs composants clés au sein du portail Azure :

- Compte de signature de confiance : Il s'agit de la ressource principale dans Azure qui héberge vos profils de certificats de signature de code et les configurations associées. Lors de la création de ce compte, il est important de noter que le nom doit être globalement unique et respecter des conventions de dénomination spécifiques, comprenant généralement de 3 à 24 caractères alphanumériques, commençant par une lettre et se terminant par une lettre ou un chiffre, sans trait d'union consécutif.

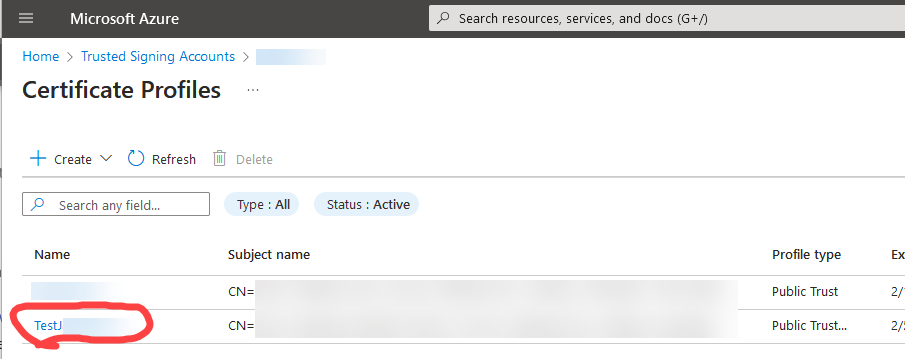

- Profil du certificat : Dans votre compte de signature de confiance, un ou plusieurs profils de certificat doivent être créés. Ces profils définissent les caractéristiques du certificat de signature, par exemple s'il s'agit d'un certificat de confiance public (pour un logiciel largement distribué) ou privé (pour un usage interne), et sont liés à votre identité validée.

- Validation de l'identité : Pour les certificats de confiance publics, Azure impose un processus rigoureux de validation de l'identité. Cette étape permet de vérifier l'identité légale de la personne ou de l'organisation qui demande le certificat. Elle peut nécessiter la présentation de documents officiels et peut prendre un certain temps.5Cette validation est essentielle pour établir la fiabilité des applications signées.

La mise en place de ces composants Azure est un processus détaillé en soi. Les développeurs doivent consulter la documentation officielle de Microsoft Azure pour obtenir des instructions complètes sur la création d'un compte de signature de confiance, la configuration des profils de certificats et la procédure de validation de l'identité. Ce guide suppose que ces conditions préalables relatives à Azure sont déjà remplies.

Si ce n'est pas le cas, consultez notre tutoriel sur la création d'un compte Azure Trusted Signing.

B. Installation des outils essentiels - L'installation locale

Plusieurs outils doivent être installés sur la machine locale du développeur pour permettre à HTML Executable de communiquer avec Azure Trusted Signing et d'effectuer l'opération de signature. Ces outils forment une chaîne fonctionnelle : le CLI Azure gère l'authentification, les outils Trusted Signing Client Tools fournissent les bibliothèques nécessaires à SignTool pour assurer l'interface avec Azure, et SignTool exécute l'application de signature numérique proprement dite.

- i. Microsoft Azure CLI : L'interface de ligne de commande Azure (CLI) est un outil indispensable pour gérer les ressources Azure et, ce qui est essentiel pour ce processus, pour authentifier votre machine de développement avec votre compte Azure. Cette authentification s'effectue par l'intermédiaire de l'interface az login commande.

- Action : Téléchargez et installez l'interface de commande Azure à partir du site page officielle Microsoft Azure CLI.

- ii. Outils client Microsoft Trusted Signing : Ce paquet comprend les composants essentiels requis pour qu'Azure Trusted Signing fonctionne avec les outils de signature locaux. Il contient notamment Azure.CodeSigning.Dlib.dll, une bibliothèque qui étend les capacités de SignTool pour qu'il fonctionne avec le service de signature d'Azure basé dans le nuage.

- Action : Télécharger et installer les outils Trusted Signing Client. D'après la documentation, ces outils sont souvent installés dans un chemin similaire à

C:\NUsers\NLOGIN NAME\NAppData\NLocal\NMicrosoft\NMicrosoftTrustedSigningClientTools\NLocal\NLocal\NLocal\NMicrosoftTrustedSigningClientToolsoùNOM D'UTILISATEURest votre nom d'utilisateur Windows.

- Action : Télécharger et installer les outils Trusted Signing Client. D'après la documentation, ces outils sont souvent installés dans un chemin similaire à

- iii. SignTool.exe (à partir du SDK Windows) : SignTool.exe est l'utilitaire de ligne de commande standard de Microsoft pour la signature numérique des fichiers. Lorsqu'il est utilisé avec Azure Trusted Signing, il exploite l'extension Dlib susmentionnée pour interagir avec le service Azure.

- Action :

SignTool.exeest distribué dans le cadre du SDK Windows. S'il n'est pas déjà installé, ou si une version plus ancienne est présente, télécharger la dernière version du SDK Windows. Lors de l'installation du SDK, assurez-vous que le composant "Windows SDK Signing Tools For Desktop Apps" est sélectionné pour l'installation. Un chemin d'installation commun pour leSignTool.exeestC:\NProgram Files (x86)\NWindows Kits\10\NDVDK_VERSION\Nx64\Nsigntool.exe(remplacerSDK_VERSIONavec le numéro de version spécifique du SDK installé, par exemple,10.0.22621.0).

- Action :

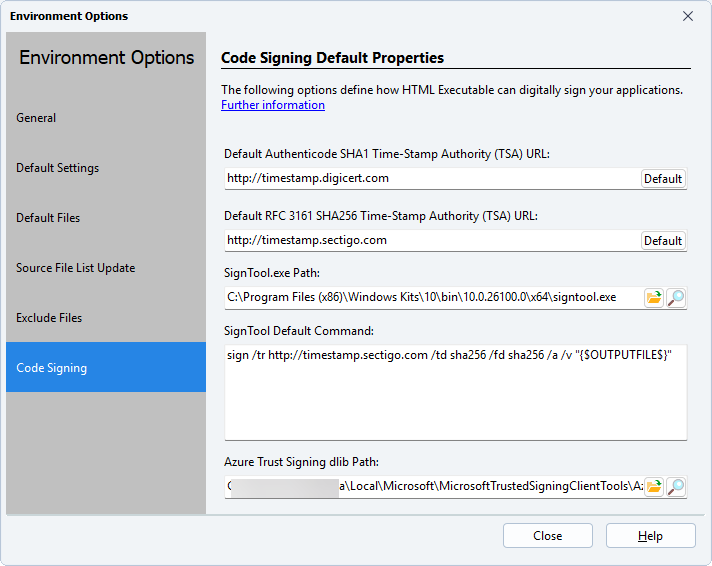

HTML Executable effectue lui-même des contrôles pour vérifier la présence de SignTool.exe et le Azure.CodeSigning.Dlib.dll (appelé extension Dlib SignTool dans son interface utilisateur, comme le montre la capture d'écran ci-contre). Cela signifie qu'une installation correcte et, plus tard, une configuration correcte du chemin d'accès dans HTML Executable, sont essentielles non seulement pour le processus de signature lui-même, mais aussi pour que le logiciel permette même la configuration d'Azure Trusted Signing.

3. Configuration de HTML Executable pour Azure Trusted Signing

Une fois les prérequis Azure remplis et les outils locaux installés, l'étape suivante consiste à configurer HTML Executable pour qu'il utilise Azure Trusted Signing. Cela implique de spécifier les chemins d'accès aux outils et d'entrer vos identifiants de service Azure directement dans l'interface de HTML Executable.

A. Étape préliminaire : Configuration des chemins d'accès aux outils dans les options de l'environnement de HTML Executable

Avant de naviguer vers les paramètres principaux de signature du code, HTML Executable doit être informé de l'emplacement des éléments suivants SignTool.exe et l'élément crucial qu'est la Azure.CodeSigning.Dlib.dll fichier. Il s'agit d'une étape préliminaire critique souvent négligée, mais essentielle à la réussite de la configuration ultérieure. Si ces chemins ne sont pas correctement définis, HTML Executable ne peut pas localiser les composants nécessaires pour interagir avec Azure Trusted Signing ou même effectuer l'opération de signature.

- Action :

- Ouvrir HTML Executable.

- Accédez aux options d'environnement du logiciel. Fichier > Options d'environnement.

- Dans les options de l'environnement, localisez les champs désignés pour les chemins d'accès à

SignTool.exeetAzure.CodeSigning.Dlib.dll. - Indiquez les chemins d'accès complets à ces fichiers sur votre système, en vous basant sur vos installations des sections 2.B.ii et 2.B.iii. Par exemple :

SignTool.exechemin :C:\NProgram Files (x86)\NWindows Kits\10\Nbin\10.0.22621.0\Nx64\Nsigntool.exe(ajuster la version si nécessaire).Azure.CodeSigning.Dlib.dllchemin :C:\Users\Votre_nom_de_login\AppData\Local\Microsoft\MicrosoftTrustedSigningClientTools\Azure.CodeSigning.Dlib.dll(remplacerVOTRE_NOM_D'UTILISATEURavec votre nom d'utilisateur Windows actuel).

Il est essentiel de définir correctement ces chemins, car l'interface utilisateur de HTML Executable indique si ces outils ont été trouvés lors de la configuration des options de signature de code.

B. Accès au centre de signature de code dans HTML Executable

Une fois les options d'environnement définies, passez à la section dédiée à la signature du code dans HTML Executable.

- Action : Dans HTML Executable, naviguez jusqu'à l'onglet

Sécuritéet sélectionnez ensuiteSignature du code:

C. Activation de la signature numérique et sélection de Azure Trusted Signing

Dans la section Code Signing, activez la fonction de signature numérique et choisissez Azure Trusted Signing comme méthode.

- Action :

- Cochez la case "Signer numériquement ma publication".

- Dans le menu déroulant situé juste en dessous de cette case, sélectionnez "Azure Trusted Signing" comme méthode de signature.

À ce stade, HTML Executable tente de vérifier la présence des outils requis en fonction des chemins d'accès configurés dans les options d'environnement. L'interface comprend un message d'état : "SignTool.exe et l'extension Dlib SignTool ont été trouvés" (visible dans la capture d'écran).

- Si ce message apparaît avec un indicateur de réussite (par exemple, une coche verte), cela confirme que HTML Executable a localisé les outils nécessaires.

- Si une erreur s'affiche ici, consultez à nouveau la section 2.B pour vous assurer que les outils sont correctement installés et la section 3.A pour vérifier que les chemins d'accès dans les options d'environnement sont corrects.

D. Saisie des informations d'identification Azure - La connexion clé

La dernière étape de la configuration de HTML Executable consiste à fournir les détails spécifiques qui lient le logiciel à votre compte Azure Trusted Signing et à votre profil de certificat. Ces champs sont clairement définis dans l'interface utilisateur de HTML Executable, dans la section "Azure Trusted Signing Settings".

- i. Point de terminaison du compte de signature de confiance :

- Description : Il s'agit de l'URL spécifique à la région pour votre compte Azure Trusted Signing. La communication avec le service Azure passe par ce point de terminaison.

- Comment le trouver : Cette URL est généralement affichée sur la page de présentation de votre compte de confiance dans le portail Azure après sa création. Il est essentiel d'utiliser l'URL du point de terminaison qui correspond à la région Azure dans laquelle votre compte de confiance a été créé. L'utilisation d'un point de terminaison régional incorrect entraînera des échecs de connexion.

- Points d'extrémité du compte de signature de confiance Azure par région :

| Région | URL du point final |

| Est des États-Unis | https://eus.codesigning.azure.net |

| Ouest US 3 | https://wus3.codesigning.azure.net |

| Centre-Ouest des États-Unis | https://wcus.codesigning.azure.net |

| Ouest US 2 | https://wus2.codesigning.azure.net |

| Europe du Nord | https://neu.codesigning.azure.net |

| Europe de l'Ouest | https://weu.codesigning.azure.net |

*[4]*

- ii. Nom du compte de signature de confiance :

- Description : Il s'agit du nom unique que vous avez attribué à votre Trusted Signing Account lorsque vous l'avez créé dans le portail Azure.

- Comment le trouver : Reportez-vous aux détails de votre compte de signature de confiance dans le portail Azure.

- iii. Nom du profil de certificat :

- Description : Il s'agit du nom du profil de certificat spécifique (par exemple, "PublicTrustProfile", "MyOrgSigningProfile") que vous avez créé dans votre Azure Trusted Signing Account et que vous avez l'intention d'utiliser pour signer vos publications HTML Executable.

- Comment le trouver : Reportez-vous aux profils de certificats répertoriés dans votre compte de signature de confiance sur le portail Azure (capture d'écran ci-dessus).

Pour clarifier davantage la cartographie, voici un résumé :

HTML Executable Champs de configuration de la signature Azure

| Nom du champ (dans l'interface utilisateur HTML Executable) | Description | Source/Exemple (Où trouver dans Azure) |

| Point final du compte de signature électronique (Trusted Signing Account) | L'URL régionale de votre service Azure Trusted Signing. | Portail Azure : Page de présentation de votre compte de signature de confiance (sélectionnez la région correcte dans le tableau ci-dessus). Exemple : https://eus.codesigning.azure.net |

| Nom du compte de signature de confiance | Le nom unique de votre Azure Trusted Signing Account. | Portail Azure : Nom donné lors de la création du compte de signature de confiance. Exemple : MonCompteSignatureSociété |

| Nom du profil de certificat | Le nom du profil de certificat à utiliser pour la signature. | Portail Azure : Nom donné lors de la création du profil de certificat dans le compte. Exemple : AppSignCertProfile |

Il est essentiel de remplir ces champs avec précision pour assurer la réussite de la connexion et de l'opération de signature. Le flux logique qui va de la définition des options d'environnement à la saisie de ces détails spécifiques à Azure dans l'onglet Sécurité reflète l'interaction de l'utilisateur avec le logiciel HTML Executable, ce qui rend le processus intuitif.

4. Authentification et signature de votre application

Une fois HTML Executable configuré, les dernières étapes consistent à authentifier votre session avec Azure, puis à laisser HTML Executable gérer le processus de signature lors de la compilation de l'application.

A. L'essentiel az login Commande : S'authentifier avec son compte Azure

Avant que HTML Executable puisse demander à SignTool (via l'extension Dlib) d'utiliser le service Azure Trusted Signing, votre session de ligne de commande actuelle doit être authentifiée auprès d'Azure. Il ne s'agit pas d'une configuration unique, mais plutôt d'une condition préalable à chaque session de signature, ou au moins périodiquement, car les jetons d'authentification peuvent expirer.

- Action :

- Ouvrez une interface de ligne de commande telle que PowerShell ou Command Prompt.

- Exécutez la commande suivante :

az login - Cette commande ouvre généralement une fenêtre de navigateur web, vous invitant à vous connecter avec les informations d'identification du compte Azure associées à votre compte de signature de confiance et à votre profil de certificat.4 Terminez la procédure de connexion dans le navigateur.

- Lorsque l'authentification est réussie, l'interface de ligne de commande confirme la connexion.

Il est important de comprendre que cette az login établit une session Azure active sur laquelle les outils de signature s'appuieront. Si HTML Executable est configuré aujourd'hui, mais qu'une tentative de signature est effectuée quelques jours plus tard sans ré-authentification via az login (si la session précédente a expiré), le processus de signature échouera probablement en raison de problèmes d'authentification.

B. Comment HTML Executable effectue la signature

L'un des principaux avantages de l'intégration d'Azure Trusted Signing avec HTML Executable est l'abstraction d'opérations complexes en ligne de commande. Une fois les conditions préalables remplies, les outils installés, HTML Executable configuré et la session Azure authentifiée par l'intermédiaire de az loginLe processus de signature proprement dit devient alors simple du point de vue de l'utilisateur.

HTML Executable invoquera automatiquement SignTool.exe avec les paramètres appropriés dérivés des paramètres de l'interface utilisateur (point de terminaison, nom de compte, nom de profil) et utiliser la fonction Azure.CodeSigning.Dlib.dll pour communiquer avec le service Azure Trusted Signing. Cela se fait dans le cadre du processus normal de création d'une application.

- Action :

- Assurez-vous que toutes les étapes de configuration précédentes sont terminées et que vous disposez d'une session Azure active (effectuez

az loginsi nécessaire). - Dans HTML Executable, procédez à la construction de votre publication comme vous le feriez normalement (par exemple, en cliquant sur le bouton "Construire" ou "Compiler").

- Assurez-vous que toutes les étapes de configuration précédentes sont terminées et que vous disposez d'une session Azure active (effectuez

Si tous les paramètres sont corrects et que l'authentification Azure est valide, HTML Executable gérera le processus de signature en arrière-plan. Le résultat de la .EXE généré par HTML Executable sera signé numériquement avec le certificat de votre profil de certificat Azure Trusted Signing.

5. Dépannage des problèmes courants et des meilleures pratiques

Bien que le processus vise à être rationalisé, divers facteurs peuvent entraîner des problèmes. Cette section décrit les problèmes les plus courants et propose des bonnes pratiques pour faciliter la signature des codes.

A. Les pierres d'achoppement les plus courantes

L'anticipation des problèmes potentiels peut permettre d'économiser beaucoup de temps et d'efforts. La nature multi-composants de cette installation (services Azure, outils locaux, configuration logicielle, authentification) signifie qu'il y a plusieurs points où les choses peuvent mal tourner.

- Erreur "SignTool.exe ou Dlib introuvable" dans l'interface utilisateur de HTML Executable :

- Solution : Cela indique généralement un problème lié à l'installation de l'outil ou à la configuration du chemin d'accès.

- Vérifiez que SignTool.exe (du SDK Windows) et les outils Microsoft Trusted Signing Client Tools (contenant les fichiers

Azure.CodeSigning.Dlib.dll) sont correctement installés (voir section 2.B). - Vérifiez que les chemins d'accès à

SignTool.exeetAzure.CodeSigning.Dlib.dllsont saisies avec précision dans les options d'environnement de HTML Executable (voir section 3.A).

- Vérifiez que SignTool.exe (du SDK Windows) et les outils Microsoft Trusted Signing Client Tools (contenant les fichiers

- Solution : Cela indique généralement un problème lié à l'installation de l'outil ou à la configuration du chemin d'accès.

- Erreurs d'authentification / Accès refusé lors de la signature :

- Solution : Ces erreurs sont généralement dues à des problèmes d'authentification ou d'autorisations Azure.

- Veiller à ce que le

az logina été exécutée avec succès dans une invite de commande avant tenter de construire et de signer en HTML Executable. - Confirmez que vous vous êtes connecté avec le bon compte Azure - celui qui possède le compte de signature de confiance et le profil de certificat.

- Vérifiez que le compte Azure utilisé dispose du rôle "Trusted Signing Certificate Profile Signer" pour le profil de certificat spécifique que vous essayez d'utiliser. Ce rôle est essentiel pour autoriser l'opération de signature.4 Cela peut être vérifié dans la section Contrôle d'accès (IAM) de votre compte de signature de confiance dans le portail Azure.

- Vérifiez l'état de votre abonnement Azure pour vous assurer qu'il est actif.

- Veiller à ce que le

- Solution : Ces erreurs sont généralement dues à des problèmes d'authentification ou d'autorisations Azure.

- Point final, nom de compte ou nom de profil incorrect :

- Solution : Les fautes de frappe ou les incohérences dans ces valeurs de configuration critiques sont fréquentes.

- Vérifiez soigneusement les paramètres "Trusted Signing Account Endpoint", "Trusted Signing Account Name" et "Certificate Profile Name" entrés dans les paramètres de signature de code de HTML Executable (Section 3.D) par rapport aux valeurs réelles de votre portail Azure.

- Faites particulièrement attention à la spécificité régionale de l'URL du point de terminaison ; elle doit correspondre à la région de votre Azure Trusted Signing Account.

- Solution : Les fautes de frappe ou les incohérences dans ces valeurs de configuration critiques sont fréquentes.

- La validation de l'identité n'est pas terminée ou a échoué :

- Solution : Azure Trusted Signing, en particulier pour les certificats de confiance publics, nécessite une validation d'identité réussie.

- Vérifiez l'état de votre demande de validation d'identité dans le portail Azure associé à votre compte de signature de confiance. Le profil de certificat ne peut pas être utilisé pour la signature si la validation d'identité liée n'est pas approuvée ou est dans un état d'échec.

- Solution : Azure Trusted Signing, en particulier pour les certificats de confiance publics, nécessite une validation d'identité réussie.

- Problèmes de pare-feu ou de proxy :

- Solution : Les configurations réseau peuvent parfois interférer avec la communication vers les points de terminaison des services Azure.

- Si vous êtes derrière un pare-feu ou un proxy d'entreprise, assurez-vous qu'il autorise les connexions HTTPS sortantes (port 443) vers les points de terminaison Azure Trusted Signing (par exemple,

*.codesigning.azure.net). Consultez votre administrateur réseau si nécessaire.

- Si vous êtes derrière un pare-feu ou un proxy d'entreprise, assurez-vous qu'il autorise les connexions HTTPS sortantes (port 443) vers les points de terminaison Azure Trusted Signing (par exemple,

- Solution : Les configurations réseau peuvent parfois interférer avec la communication vers les points de terminaison des services Azure.

B. Meilleures pratiques pour une navigation sans heurts

L'adoption de bonnes habitudes peut permettre d'éviter de nombreux problèmes courants et de garantir un processus de signature de code fiable au fil du temps.

- Contrôler régulièrement

az loginStatut : En particulier, si vous signez peu souvent des demandes, prenez l'habitude de lancer desaz loginavant d'initier une construction nécessitant une signature. Les jetons d'authentification expirent. - Maintenir les outils à jour : Recherchez et installez régulièrement les mises à jour de Microsoft Azure CLI, Microsoft Trusted Signing Client Tools et Windows SDK. Les mises à jour comprennent souvent des corrections de bogues, des améliorations de la sécurité et de nouvelles fonctionnalités.

- Sécurisez vos informations d'identification Azure : Traitez les informations d'identification de votre compte Azure avec le plus grand soin. Mettez en œuvre l'authentification multifactorielle (MFA) et suivez les meilleures pratiques de sécurité standard pour gérer l'accès à vos ressources Azure.

- Vérifier la signature après la construction : Une fois que HTML Executable a compilé et signé votre application, prenez le temps de vérifier la signature numérique. Dans l'explorateur Windows, cliquez avec le bouton droit de la souris sur le fichier

.EXEsélectionnez "Propriétés" et allez dans l'onglet "Signatures numériques". Votre signature doit apparaître dans la liste et ses détails doivent indiquer qu'elle est valide. Cela confirme que le processus s'est déroulé comme prévu.

6. Conclusion : Distribuez vos demandes signées en toute confiance

La mise en œuvre réussie de la signature de code pour les applications générées par HTML Executable à l'aide d'Azure Trusted Signing marque une étape importante dans l'amélioration du professionnalisme et de la fiabilité de votre logiciel. En signant numériquement les exécutables de vos applications, vous donnez aux utilisateurs finaux des garanties essentielles : l'application provient bien de vous, l'éditeur, et elle n'a pas été modifiée depuis qu'elle a été signée. Cela répond directement aux préoccupations des utilisateurs en matière de sécurité et contribue à atténuer les avertissements inquiétants affichés par les systèmes d'exploitation pour les logiciels non signés.

Bien que l'installation initiale nécessite une attention particulière aux conditions préalables d'Azure, aux installations d'outils et aux configurations spécifiques de HTML Executable, le résultat est une solution de signature robuste et intégrée dans le nuage. Une fois configuré, Azure Trusted Signing, associé à l'intégration de HTML Executable, peut simplifier la tâche permanente de signature des nouvelles versions de vos applications.